¿Puertos abiertos? ¿Ahora que?

Este artículo le ayudará con lo siguiente:

Obtenga más información sobre los puertos abiertos

Descubra cuál es la vulnerabilidad de tener un puerto abierto y por qué suponen un riesgo para la seguridad

Cómo el Network Scanner de Total Cleaner puede ayudarle a encontrarlos y gestionarlos

¿Qué son los puertos abiertos?

Un puerto, en redes, es un canal o punto final de comunicación que facilita la conexión a otro dispositivo. Un puerto abierto se asocia a una aplicación o servicio particular, asignándole un valor numérico y facilitando la transmisión de datos entre dos puntos finales.

Por ejemplo, cuando accede a una página web utilizando la computadora de su hogar, su dispositivo emplea un número de puerto designado (por ejemplo, 443) en servidores designados para el Protocolo seguro de transferencia de hipertexto (HTTPS). Esta conexión le permite navegar por Internet de forma segura.

¿Cuáles son los dos tipos de puertos abiertos?

Los dispositivos conectados a Internet utilizan principalmente dos protocolos de red de capa de transporte: Protocolo de control de transmisión (TCP) y Protocolo de datagramas de usuario (UDP). Estos protocolos establecen comunicación y transmisión de datos abriendo puertos de un dispositivo a otro. Tanto TCP como UDP transmiten información a través de paquetes, que son unidades de datos agrupados.

En el caso de TCP, las computadoras establecen una conexión confiable directamente con el dispositivo destinatario, lo que garantiza que los paquetes transmitidos se reciban correctamente.

Por otro lado, los dispositivos que emplean UDP también se conectan directamente a uno o más dispositivos destinatarios, pero los datos se transmiten sin ninguna confirmación o reconocimiento de que el destinatario haya recibido los paquetes.

Es importante tener en cuenta que un puerto cerrado descarta o ignora los paquetes entrantes, ya sea porque es inaccesible o porque no hay ninguna aplicación capaz de recibir los datos entrantes.

¿Cuáles son algunos de los principales puertos que probablemente se utilicen en mi red?

Hay 65,535 puertos disponibles que su enrutador y dispositivos de red pueden usar para establecer conexiones de red y de Internet. Los más comunes y conocidos se encuentran debajo del puerto 1024, por ejemplo:

*HTTP**: 80

*HTTPS**: 443

*FTP**: 21

*FTPS/SSH** 22

¿Todos los puertos abiertos son malos?

Un puerto abierto por sí solo no es malo. Sin embargo, es bueno entender por qué el puerto está abierto. Se requieren puertos para poder comunicarse a través de una red. Si tiene un servidor, enrutador o software vulnerable mal configurado, puede ser peligroso.

Cómo monitorear y proteger puertos abiertos

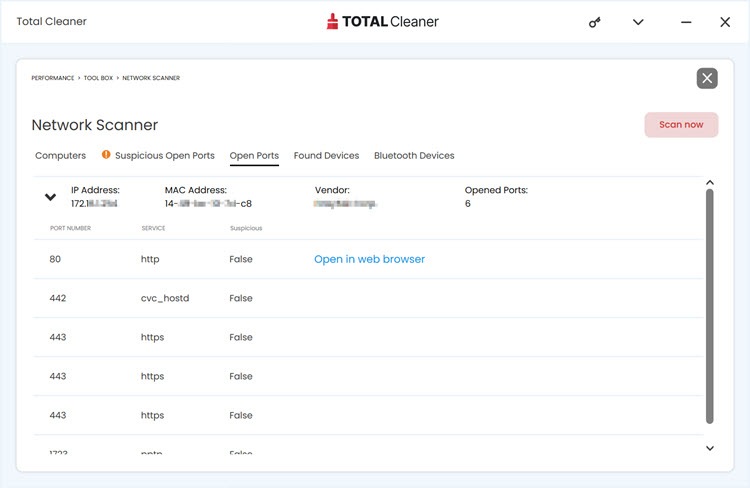

Si tiene una PC o un dispositivo Windows, puede instalar Total Cleaner que tiene una utilidad de escáner de red incorporada que busca puertos abiertos.

Buscando puertos abiertos usando Total Cleaner

<10 > Ingrese el número de puerto específico en el campo y luego haga clic en 'Siguiente''

<11 > Finalmente, seleccione 'Bloquear la conexión'

Es una buena idea escanear su PC en busca de puertos abiertos con regularidad para ayudar a identificar posibles vulnerabilidades de seguridad o vías abiertas que podrían ser potencialmente explotadas por piratas informáticos.

¿Aún necesitas ayuda? ¡Inicia sesión en tu cuenta premium para contactar con nuestro equipo!